whatwebは、Webサイトを調査するツールです。

本記事ではwhatwebについて詳しく解説します。

本記事でわかること

本記事を読むことで「whatwebの使い方」が分かるだけではなく、「whatwebの結果をどう活用するか」も分かるようになりますよ。

whatwebとは

whatwebは、Webサイトにどんな技術が使われているかを調査するツールです。

ここではwhatwebの基本と、それを使ってどんな情報がわかるのかを解説します。

whatwebの概要

whatwebはWebサイトをスキャンし、使用している技術情報を特定するためのツールです。

どのサーバを使っているか、OSはなにか、CMSは何かなどWebサイトの基盤となる技術に関する詳細な情報を収集します。

このツールは、Kali Linuxに標準でインストールされています。

whatwebでわかること

whatwebは下記について調査します。

| 調査項目 | 例 |

| Webサーバの種類 | Apache、nginx |

| CMS | WordPress |

| JavaScriptライブラリ | jQuery |

| Webサイト基本情報 | IPアドレス、タイトル |

whatwebの使い方

whatwebの基本構文は下記です。

whatweb [オプション] [ターゲット]たとえば、ターゲットがexample.comの場合は、下記のように入力します。

whatweb example.comwhatwebのオプション

whatwebでは、さまざまなオプションを使って動作をカスタマイズできます。

ここからはオプション一覧と、よく使うAGGRESSIONのオプションについて解説します。

オプション一覧

代表的なwhatwebのオプションは下記10カテゴリあります。

| カテゴリ | 概要 | 主なオプション例 |

| TARGET SELECTION | 対象を指定 | --input-file/-i |

| TARGET MODIFICATION | URLに文字を追加 | --url-prefix、--url-suffix、--url-pattern |

| AGGRESSION | スキャンの強度の設定 | --aggression/-a |

| HTTP OPTIONS | HTTPヘッダーやUA設定 | --user-agent/-U、--header/-H |

| AUTHENTICATION | 認証やCookieの設定 | --user/-u、--cookie/-c |

| PROXY | プロキシの設定 | ---proxy、--proxy-user |

| PLUGINS | プラグインの制御 | --list-plugins、--grep/-g、--custom-plugin |

| OUTPUT | 出力の見た目を調整 | --verbose/-v、--quiet/-q、--color |

| LOGGING | ログの保存形式 | --log-json、--log-verbose、--log-mongo-database |

| PERFORMANCE & MISC | スレッドやタイムアウト設定 | --max-threads/-t、--open-timeout、--version |

多くのオプションがありますが、ほとんどのオプションは使う場面が少ないです。

押さえるべきオプション | AGGRESSION

さまざまなオプションがありますが、覚えておきたいのはAGGRESSIONだけです。

AGGRESSIONとは、どこまでくわしくWebサイトを調べるかを決める設定です。

レベルは1,3,4の3段階に分かれています。

- レベル1:1回だけHTTPリクエストを送信

- レベル3:レベル1でなにか見つかれば追加で調査

- レベル4:すべてのプラグインを使用し、大量のHTTPリクエストを送信

たとえば、レベル3のスキャンをする場合は、下記のように入力します。

whatweb -a 3 example.com基本的にはレベル1か3を使えば問題ありません。

レベル4は時間がかかるので、もっと詳しく調べたいときだけ使いましょう。

whatwebの実際の使用例

実施環境(Knife)

ここでは、Hack The Boxのマシン「Knife」を使って試してみます。

このマシンはWebサービスがたちあがっているため、 whatwebを使うのにぴったりです。

Hack The Boxを知らない場合は、こちらの記事をご覧ください。

関連記事Hack The Boxとは?料金やHTB Academyも解説

whatwebを使ったテスト

KnifeのIPアドレスは下記です。

Webサービスがたちあがっているので、まずはNmapで確認してみましょう。

$ nmap -p 80 -A 10.10.10.242

Starting Nmap 7.94SVN ( https://nmap.org ) at 2025-07-10 20:19 JST

Nmap scan report for 10.10.10.242

Host is up (0.38s latency).

PORT STATE SERVICE VERSION

80/tcp open http Apache httpd 2.4.41 ((Ubuntu))

|_http-title: Emergent Medical Idea

|_http-server-header: Apache/2.4.41 (Ubuntu)

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 18.20 secondsNmapの結果から、Apacheが動作していることがわかります。

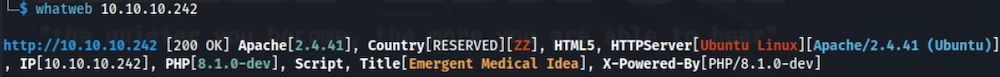

whatwebの実行

次に、whatwebを使ってもっとくわしく調べてみます。

$ whatweb 10.10.10.242

Nmapでは出てこなかったPHPのバージョン(8.1.0-dev)も表示されました。

このように、whatwebを使うと追加の技術情報が手に入る場合があります。

脆弱性の確認

whatwebの結果を使って、次の調査に進みましょう。

表示されたPHPのバージョン情報から、脆弱性があるかどうかをチェックします。

このとき使うのがsearchsploitというツールです。

searchsploitは、ソフトの名前やバージョンを入れるだけで、脆弱性があるかを調べられる

PHPのバージョン情報(8.1.0-dev)を入力すると、下記のような結果が表示されます。

$ searchsploit 8.1.0-dev

----------------------------------------------------------------------------------------------------------------------------------------------- ---------------------------------

Exploit Title | Path

----------------------------------------------------------------------------------------------------------------------------------------------- ---------------------------------

PHP 8.1.0-dev - 'User-Agentt' Remote Code Execution | php/webapps/49933.py

----------------------------------------------------------------------------------------------------------------------------------------------- ---------------------------------

Shellcodes: No Results

Papers: No Resultsこの結果から、8.1.0-devには脆弱性があることがわかります。

whatwebの情報をもとにsearchsploitで確認すれば、脆弱性を見つけやすくなります。

まとめ:whatwebを実際に使って調査してみよう

「whatweb」について解説しました。

- whatwebは、Webサイトの技術情報を調べるためのツール

- サーバーやCMS、ライブラリなどの情報を調査

- 押さえるオプションはAGGRESSION(-a)

whatwebを使うことで、Webサイトの技術情報を簡単に調べられるようになります。

whatwebについて理解したら、TryHackMeやHack The Boxで実際に使ってみましょう。

関連記事【初心者向け】TryHackMeの使い方や勉強方法について解説

関連記事Hack The Boxとは?料金やHTB Academyも解説

今回は以上です。最後まで読んでいただき、ありがとうございました。参考になれば幸いです。