ペネトレーションテストって、聞いたことはあるけれど

実際にはどんなことをするのかよくわからない…

なんとなく“ハッキングっぽいことをする”というイメージはあるけれど

定義があいまいで、具体的な仕事内容までイメージしづらいですよね。

この記事ではペネトレーションテストの定義・目的・具体的な流れを

現役ペンテスターの視点からセキュリティ未経験の初心者向けに

図や例を交えてやさしく解説します。

- ぼんやりしていたペネトレーションテストの全体像がクリアになる

- 具体的なイメージが持てる

ペネトレーションテストは、“攻撃者になりきる”ことで守りを強くする

「ペネトレーションテスト」とは、簡単に言えば

“攻撃者になりきることで守りを強くするテスト”です。

企業や組織が、自社のネットワークやシステムに対して

擬似的なサイバー攻撃を行い

潜在的な脆弱性を見つけ出すためのテスト手法を指します。

「ペンテスト」や「侵入テスト」とも呼ばれ

セキュリティ分野において非常に重要なテストのひとつです。

実際のテストでは、攻撃者の視点に立ち

あえてシステムを“攻撃する側”として検証します。

もちろん企業の許可を得たうえで

業務への影響を最小限に抑えながら実施されます。

たとえば、攻撃者が「このログインページから不正に侵入できるのでは?」と仮定した場合

その仮説に基づいてアクセスを試みたり、不正なリクエストを送信したりする

ペネトレーションテストの目的は企業によって異なりますが、

いなりまるが担当した中では

「攻撃者がこのシステムに侵入し、重要な情報を抜き取れる可能性があるか?」

といった“攻撃目的の達成可否”を検証することが多いです。

ペネトレーションテストは、ただ脆弱性の有無を確認するのではなく

その脆弱性が実際に悪用された場合、「どんな被害につながるのか?」

というところまでのチェックが求められる

脆弱性診断との違いは?ざっくり比較して理解

ペネトレーションテストと混同されがちなものに「脆弱性診断」がありますが

この2つは目的と対象が異なります。

脆弱性診断は、サーバ単体やWebアプリケーションなどに対して

既知の脆弱性が存在するかどうかを網羅的にチェックする検査です。

一方のペネトレーションテストは、システム全体を対象に

- 攻撃に利用できる脆弱性があるか?

- 実際に見つけた脆弱性を悪用できるか?

を手動を中心に「狭く深く」検証していきます。

脆弱性の有無だけでなく、その先にある“被害の可能性”まで検証するのが特徴です。

| 比較項目 | 脆弱性診断 | ペネトレーションテスト |

|---|---|---|

| 主な対象 | サーバ単体、Webアプリ | システム全体 |

| 手法 | 自動ツールが中心 | 手動が中心 |

| テスト範囲 | 広く浅く | 狭く深く |

| 目的 | 既知の脆弱性の確認 | 攻撃に利用できる脆弱性の確認 脆弱性を悪用できるかの確認 |

- 脆弱性診断は問題があるかどうかのチェック

- ペネトレーションテストは問題があったときにどこまで攻撃されうるかまでチェック

ハッキングとペネトレーションテストの違いは?

ペネトレーションテストって

ハッキングと同じじゃないの?

確かにやっていることは似てるけど

許可の有無が大きな違いなんだよ!

ハッキングとペネトレーションテストの一番の違いは「許可を得ているかどうか」です。

ハッキングは、許可なくシステムに侵入し、

情報を盗んだり破壊したりする明確な違法行為です。

一方、ペネトレーションテストは、企業や組織の依頼に基づいて

事前に許可を得たうえで実施される侵入テストです。

さらに両者の違いは「制限」にも表れます。

ハッキングは期間や範囲に制限がなく

攻撃者の好きなタイミングで行われます。

一方でペネトレーションテストは、限られた期間内で

業務への影響を最小限に抑えながら、安全に実施されるのが特徴です。

| 比較項目 | ハッキング | ペネトレーションテスト |

|---|---|---|

| 許可の有無 | 許可なし(違法) | 事前の許可あり |

| 実施者 | 攻撃者 | セキュリティ専門家 |

| 目的 | 情報窃取・破壊 | セキュリティ評価・強化 |

| タイミング | 攻撃者の自由 | 期間・範囲を明確に設定 |

同じ「侵入」という行為でも、許可の有無によって

まったく別物になるということを理解しておきましょう

ペネトレーションテストでは実際に何をするの?

ペネトレーションテストという言葉の意味はわかってきても

「実際にはどんな作業をするのか?」がイメージしづらい方も多いかもしれません。

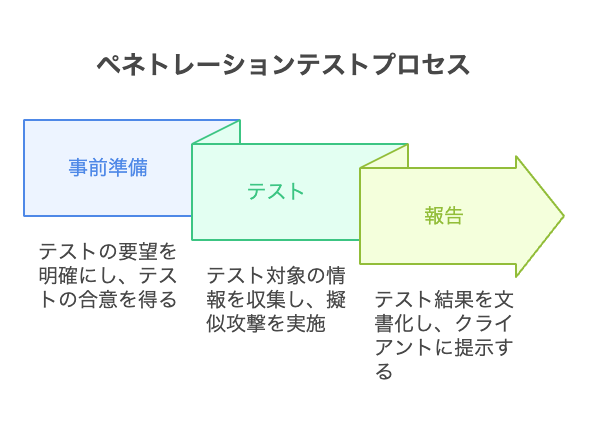

この記事では、ペネトレーションテストの基本的な流れを

3つのフェーズ(事前準備、テスト、報告)に分けて紹介します。

【STEP1】事前準備フェーズ:ヒアリングと合意形成

ペネトレーションテストは、いきなり擬似攻撃を始めるわけではありません。

まず最初に行うのが、企業とのヒアリングと合意形成です。

このステップでは、テストの目的・対象・制限事項などを確認し

企業の細かな要望を明確にします。

- どこをテストするのか

- 実施NGな内容はあるか

- テストのゴールは何か など

セキュリティ強化が目的であっても

実際の業務が止まってしまっては意味がありません。

そのため、システム構成や影響範囲を

事前に正確に把握しておくことが非常に重要です。

そして、ヒアリング内容をもとにテスト計画書を作成し

計画書を企業と共有して正式な合意を得てからテストに進む

のが一般的な流れです。

- テスト対象

- テスト実施条件

- テスト内容 など

このステップを疎かにすると、企業との認識のズレから

テストのやり直しが発生することもあるため

極めて重要なフェーズだといえるでしょう。

【STEP2】テストフェーズ:情報収集と擬似攻撃

ペネトレーションテストの実務的な中心となるのが、このテストフェーズです。

ここでは「実際にどんな攻撃をするのか?」という疑問に対して

情報収集と擬似攻撃という2つのステップで説明します。

まずは情報収集。これは、攻撃の糸口を探すためのリサーチ作業です。

対象となるサーバやネットワーク、Webアプリケーションなどに対して

インターネット上の情報や実際に通信した際の応答など

から攻撃につながる情報を収集します。

たとえば、ポートスキャンやサービスの特定を行います。

- Nmap

- Shodan(公開されているインターネット上の機器情報を検索できるサービス)

次に行うのが擬似攻撃です。

情報収集で得た情報をもとに、実際に攻撃に利用できるかを検証します。

たとえばログイン画面に対するIDとパスワードを総当たりで試すブルートフォース攻撃や

データベースに悪意ある命令を送るSQLインジェクションの試行などです。

- Metasploit

- Burp Suite

もちろん、これらの攻撃はあらかじめ許可された範囲内で

業務に影響を与えないように慎重に実施されます。

【STEP3】報告フェーズ:報告書作成と結果の共有

ペネトレーションテストの最後の工程は、報告書の作成と結果の共有です。

ここでは、テスト結果を整理し、企業にわかりやすく伝えることが目的になります。

報告書では、「どこに脆弱性があったのか」だけでなく

「それがどう悪用される可能性があるのか」「リスクはどれくらいか」

まで明確に記載されます。

- 発見した脆弱性

- 改善案

- 修正の優先順位 など

その後の報告会では、テスト結果をもとに

今後のセキュリティ対策について議論を行うことも多くあります。

このフェーズは、ペネトレーションテストの結果を

セキュリティ改善につなげる重要なステップです。

ペネトレーションテストの解像度が上がったら、次の一歩へ

今回の記事では、「ペネトレーションテストって何をする仕事なの?」という疑問に対して

その定義から具体的な実務内容、他のセキュリティ手法との違いまでを

初心者向けに解説してきました。

▷ 記事の要点まとめ

- ペネトレーションテストは“攻撃者になりきることで守りを強くするテスト”

- 脆弱性診断とは目的や対象が異なる

- ハッキングとの違いは「許可や制限の有無」

- テストは「準備 → 実行 → 報告」の3ステップ

この記事を通じて全体像をざっくり把握し

“なんとなく”だったイメージが少しクリア

になったんじゃないかな?

はい、イメージがクリアになり

「なんとなく知ってる」から

「やってみたい」「もっと知りたい」

と思うようになりました!

このイメージを出発点として、TryHackMe や Hack The Box などの

演習環境で実際に手を動かしてみることをおすすめします。

初学者向けのチュートリアルも充実しているので

独学でも安心して学べます。

ペネトレーションテストに対するイメージがクリアになるきっかけになればうれしいです。

コメント